掌握零信任架構的安全優勢,深入解析 Delinea 如何成為資安領導者

加強金融業資安防護:金管會推出零信任架構參考指引

在數位時代蓬勃發展下的資安挑戰日益嚴峻,尤其是面對不斷進化的駭客攻擊手法,因此金管會於今年七月發布「金融業導入零信任架構之參考指引」,強調唯有透過零信任的理念,才能有效地提升內網防護。

零信任架構摒棄傳統的信任邊界,採用了一種永不信任、持續驗證的原則來保護企業的資訊安全,無論是員工、合作夥伴還是裝置,都必須針對每個系統進行嚴格審視,也皆需以同等嚴格的標準進行評估與授權,更期許增進資安防護能力,以此共同構建更加安全、可靠的金融環境。

逐步深化安全防護:金融業零信任架構導入的四階段策略

這一架構的導入策略被細分為四階段的指標,協助金融業者從靜態到動態、從內到外,逐步深化其資安防護層級,包括強化識別設備、動態存取控制、及即時事件監控等措施,以確保運作的安全性與合規性。

第一級:注重於強化既有的資安防護機制,從而縮小關鍵資源的攻擊表面,增加防禦縱深

- 雙因子身分驗證:增加未經授權者進入系統的難度,有效防範密碼被盜用的風險。

- 設備識別:確保所有設備都經過認證並註冊於資安系統中,並實施必要的檢查及更新,以防範設備被植入惡意程式或成為攻擊的入口。

- 加密機敏資料和外洩防護:建立完善的外洩監控和應對機制,使降低資料外洩事件之風險。

第二級:採用零信任架構的核心理念「永不信任、持續驗證」,並融合資源存取的動態屬性

- 全面的身份驗證與持續監控:無論使用者身份為何,系統都將對其進行嚴格的驗證與持續監控其行為和訪問。

- 新增授權審核之標準條件:整合時間、地點、設備合規狀態等動態屬性,納入授權審核的標準條件中,使系統可以滾動式調整存取權限或即時發送告警,助於阻止潛在的安全威脅於初期階段造成重大損失。

第三級:不僅著重於即時指標,也建議整合資安相關監控機制

- 安全資訊與事件管理平台(SIEM):提供即時監控、偵測與反應機制,以應對各種安全威脅和攻擊,讓組織得以實現安全事件的全面收容、集中管理和快速響應。

第四級:建立一套具有最佳化整合,且能依據資安政策快速調整的管理機制

- 具備一致性、靈活的管理策略:透過自動化的安全管理與監控,系統能迅速回應新的安全挑戰和法規變更,確保組織在動態的環境中仍維持最佳安全狀態。

深度剖析 Delinea 為何是零信任架構下的安全首選?

因應金管會發布的指引,Delinea 提供與此相符的解決方案,滿足金融機構對於安全、可靠與合規性的嚴格要求,接下來將以 Delinea 的解決方案作為分類,並進一步說明其是透過何種功能達成金管會所頒布的「金融業導入零信任架構之參考指引」。

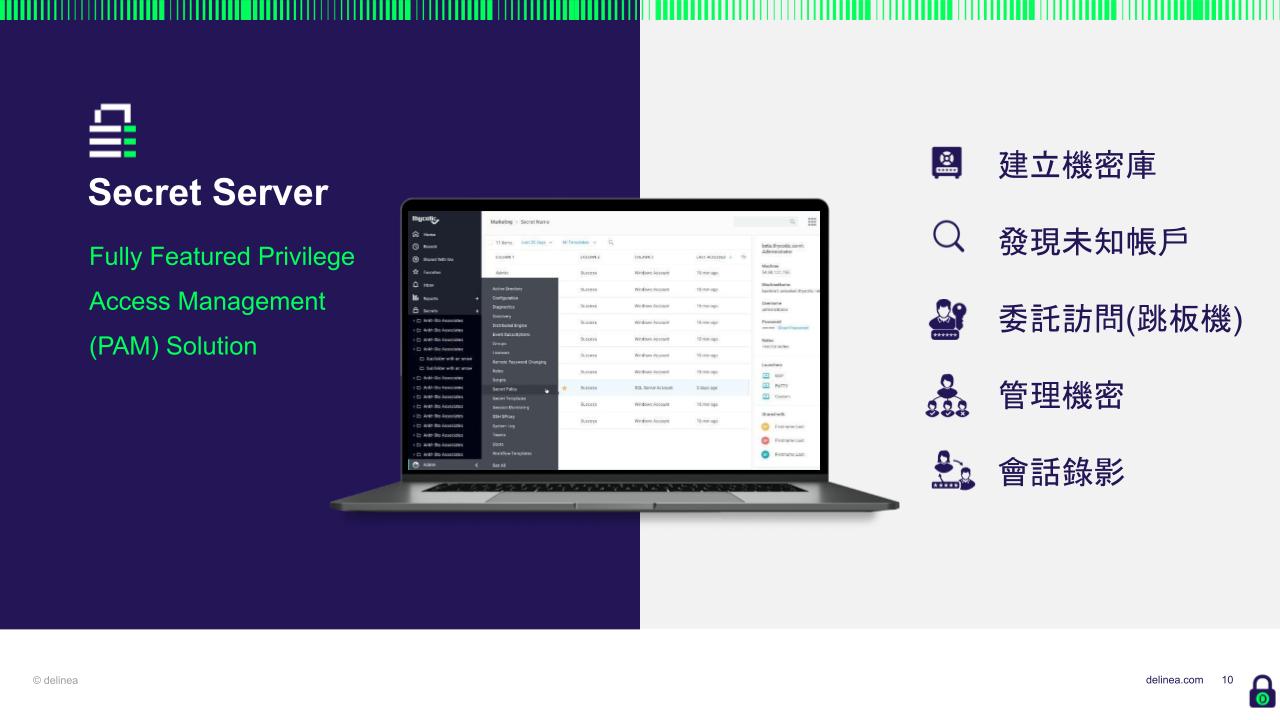

Secret Server

- 第一級-多因子驗證機制:支援多因子驗證(MFA),包括使用硬體安全金鑰(如 FIDO U2F)、軟體令牌(如 Google Authenticator)、電子郵件 OTP(一次性密碼)等,降低帳號密碼遭破解、竊聽等風險。

- 第一級-外部身份提供者(IdP)整合:可以與外部身份提供者(如 Okta、Azure AD)整合,提供或採用不低於內部使用者信賴等級之身分鑑別機制。

- 第一級-多因子驗證與單一簽入(SSO):支援多因子驗證(MFA)和單一簽入(SSO)機制,並可以與多種身份認證系統互通。

- 第二級-硬體安全金鑰支援:支援使用 FIDO U2F 硬體安全金鑰,並可以整合智能卡、晶片卡等實體載具進行身份驗證,以對抗網路釣魚風險。

- 第二級-動態訪問控制和最小授權原則:提供基於屬性存取控制(ABAC)和角色存取控制(RBAC)的細粒度權限管理,可以根據時間、地點等動態屬性進行訪問控制。

- 第三級-審計和報告:提供詳細的審計日誌和報告功能,並可與 SIEM 平台及資安監控機制(SOC)整合,針對入侵指標(IOC)或攻擊行為模型(Mitre ATT&CK TTP)進行即時的判斷與回應(如事件單、SOAR Playbook)。

Server Suite

- 第一級-設備管理:支援使用 TPM 等安全硬體,並對設備進行唯一識別和盤點,確保作業系統與設備符合安全要求,並具備即時偵測及風險控制能力。

- 第一級-網段隔離:具網段隔離機制,支援網段隔離機制,採用最小需求原則限制存取資源之網路連線,並限制同網段主機間連線及資源存取,防止攻擊者利用遭入侵的主機作為跳板機進行橫向擴展。

- 第一級-角色與風險區隔授權:依作業屬性及風險區隔角色,並依角色風險等級定義授權條件(如身份及設備鑑別之等級),採最小授權原則定義授權範圍,並針對特權作業採獨立角色授權,減少特權帳號之風險。

- 第一級-資料加密傳輸:支援在資源存取路徑中使用加密協定(如 HTTPS)進行資料傳輸,確保資料在傳輸過程中的安全性。

- 第一級-資料外洩防護(DLP):針對機敏資料部屬防止資料外洩的防護機制,如依據資料特徵之 DLP、資料不落地等。

- 第一級-資料盤點與分類:建立資料盤點、分類及標籤機制,確保依資料分類實施資料保護政策,並支援最小授權規則。

- 第一級-異地端備份:建立本地端高可用性、異地端備份,並確保備份資料可被有效保護(如離線備份、儲存於隔離環境、防止寫入等)及有效還原。

- 第二級-補丁管理:提供設備補丁管理功能,確保設備持續監控並符合規範,針對已知的資安漏洞進行及時更新和修補,以強化設備安全性。

- 第二級-微分段(Micro-Segmentation):支援軟體定義網路(SDN)或網路微分段機制,可以依據業務需求或動態屬性(如人員身份)、設備樣態及連線時間等調整網路防護邊界,並可以針對個別主機或個別系統為獨立網路區隔,縮小攻擊表面。

- 第二級-流量監控:能呈現對系統、端點與網路間連線的相依性關係,可以單一設備為單位延伸看到相關系統、端點與網路的連接狀態,並具備流量異常監控及應處機制。

- 第二級-程式執行安全檢測:從網際網路及防護邊界內對應用程式執行資安檢測(如源碼檢測、弱點掃描),確保應用程式本身安全性,具直接開放經由 Internet 存取之防護能力。

- 第二級-自動化部署與分權授權:為應用程式開發、測試及部署建立持續整合及部署(CI/CD)通道,分階段採最小授權原則,針對採自動化機制減少人員介入誤失,並由不同團隊執行落實權責分離。

- 第三級-網路監控與回應(NDR):對網路連線紀錄具有即時偵測及回應機制(如 NDR),可因應業務需求,偵測到入侵指標(IOC)或遭受攻擊時,動態調整網路設定(如調整防護邊界即時告警),以維持網路服務,並將對業務影響最小化。

Secret Server & Server Suite

- 第一級-外部設備管理: 支援對外部設備(如 BYOD、跨機構協作)進行防護,建立與內部設備相同的安全防護基準,並且可限制未經批准的外部設備訪問企業網絡。

- 第一級-資料加密儲存: 依資料分類對機敏資料進行加密儲存,及確保加密金鑰的安全管理。

- 第二級-權限存取:完成身分鑑別後, 除依角色屬性存取控制(RBAC)以落實最小授權原則外,並基於屬性存取控制(ABAC)機制, 可將每個工作階段之動態屬性(如時間、地點等)納為授權審核條件,達成動態撤銷、限縮存取授權或即時告警。

- 第二級-動態授權、即時存取與訪問控制:可將帳號動態屬性(如 MFA 強度、設備合規、連線時間及地點等)納為每個工作階段之授權審核條件,並針對特權作業採即時存取(Just-in-Time Access)機制、動態撤銷、限縮存取授權或即時告警。

- 第三級-威脅偵測與回應(EDR):提供威脅活動紀錄和即時偵測功能,在偵測到威脅指標(IOC)時,能夠自動隔離並處理、發出警報和事件單以通知相關人員。

- 第三級-活動紀錄與即時回應:對應用程式活動紀錄具有即時偵測及回應機制,並可依據使用者行為模式等因素評估風險(如雖屬授權範圍但不符作業常規等)、動態撤銷、限縮存取授權或即時告警。

- 第三級-資料存取監控:具監控資料存取和使用情況機制,可依據資料存取行為或資料處理模式等因素評估風險(如雖屬授權範圍但不符作業常規等)、動態撤銷、限縮存取授權、即時告警、偵測及阻止資料外洩行為。

- 第四級-自動化工作流程和腳本:支持自動化工作流程和腳本(如 Ansible 與PowerShell),用於帳號生命周期管理和資安合規。

Epic Cloud 聚上雲與 Delinea 合作,開啟企業資訊安全的新時代, 不僅為所有資料存取提供持續驗證的保障,更建構一個全面、整合性的安全策略,讓您在面臨未來的資安挑戰之際,能打造更堅固的防線並抗衡數位風險。