Delinea Secret Server Dashboard 是 Web UI 圖形視覺化界面,除了簡化了操作流程,和數據及查找功能等人機互動設計,對使用者友善程度也比較高。

因為有良好的直覺化設計,讓本篇可以直接從零開始,從建立使用者帳戶,帶大家依入門篇章上手 Dashboard 常用功能。Dashboard 包含更多好用的功能,將在後面的篇章逐步為大家做介紹。

支援瀏覽器

Chrome(v25.0或以上), Edge (v20.10240或以上), Firefox (v57.0或以上)。

支援語言

英文、法文、德文、日文、韓文、繁體中文、簡體中文、葡萄牙文。

介面語言

點擊:右上角使用者 > User Preferences。

使用者喜好設定 > 設定值 > 選擇語言。

左側導覽列

共有5個分類:Dashboard、Secret 密鑰、收件匣、報告、Administration 管理。

釘選常用功能

導覽列:Administration 管理 > 點選「雙箭頭符號 <<」> 釘選常用功能。

Administration 管理

所有設定分類及項目,通通在這裡。

Secret Templates 密鑰範本介紹

Secret Templates密鑰範本,用於創建Secret密鑰,並允許根據公司的需求和標準自定義Secret密鑰的格式和內容。可以包含密碼、用戶名、註釋、上傳的文件和下拉列表值。也可以創建新的Secret Templates密鑰範本,並修改所有現有的Secret Templates密鑰範本。

Delinea Secret Server 提供下列開箱即用的 Secret Templates 密鑰範本:

| Active Directory Account | Bank Account |

| Amazon IAM Console Password | Combination Lock |

| Amazon IAM Key | Contact |

| Azure AD Account | Credit Card |

| Cisco Account (SSH) | DevOps Secrets Vault Client Credentials |

| Cisco Account (Telnet) | Generic Discovery Credentials |

| Cisco Enable Secret (SSH) | Healthcare |

| Cisco Enable Secret (Telnet) | OpenLDAP Account |

| Cisco VPN Connection | Password |

| Google IAM Service Account Key | Pin |

| HP iLO Account (SSH) | Product License Key |

| IBM iSeries Mainframe | Security Alarm Code |

| MySql Account | Social Security Number |

| Oracle Account | SSH Key |

| Oracle Account (TCPS) | Unix Account (Privileged Account SSH Key Rotation – No Password) |

| Oracle Account (Template Ver 2) | Unix Account (Privileged Account SSH Key Rotation) |

| Oracle Account (Walletless) | Unix Account (SSH Key Rotation – No Password) |

| SAP Account | Unix Account (SSH Key Rotation) |

| SAP SNC Account | Unix Account (SSH) |

| SonicWall NSA Web Admin Account | Unix Account (Telnet) |

| SonicWall NSA Web Local User Account | Unix Root Account (SSH) |

| SQL Server Account | WatchGuard |

| Sybase Account | Web Password |

| VMware ESX/ESXi | z/OS Mainframe |

| Windows Account |

使用者 – 本地使用者

設定使用者管理

1. 導覽列:Administration 管理 > 使用者、角色、存取權 > 使用者管理。

2. 點擊:建立使用者。

3. 填寫資訊後,點擊:新增使用者。

使用者 – Active Directory 同步

使用「目錄服務」來同步化使用者和群組,並針對網路進行鑑別。

- 同步化使用者和群組,來利用已定義的群組和使用者管理

- 針對現有的網路資源(從 Active Directory 到 LDAP)進行鑑別

建立 Windows AD Server

本篇使用 GCP 建立 Windows AD Server,請參考 Delinea 達人練功手冊(1):免花錢,環境設定 on GCP,建立另一台虛擬機器(VM)。記得設定 GCP 的防火牆規則,確認相關會使用的 Port 都已開啟。

Note

Delinea Secret Server 還有許多同步 Active Directory、Azure AD、LDAP、Google Suit 等使用者、群組帳號同步功能,若您連結現有的 AD Server 可能會看到更多資訊,本篇為入門教學,會先讓大家快速上手基本部屬。

設定目錄服務

1. 導覽列:Administration 管理 > 使用者、角色、存取權 > 目錄服務。

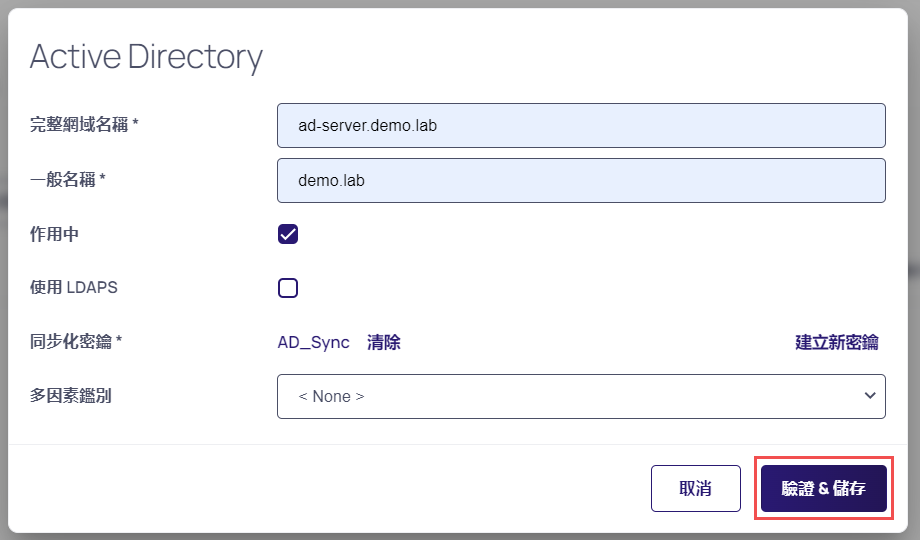

2. 新增網域 > 選取:Active Directory 網域。

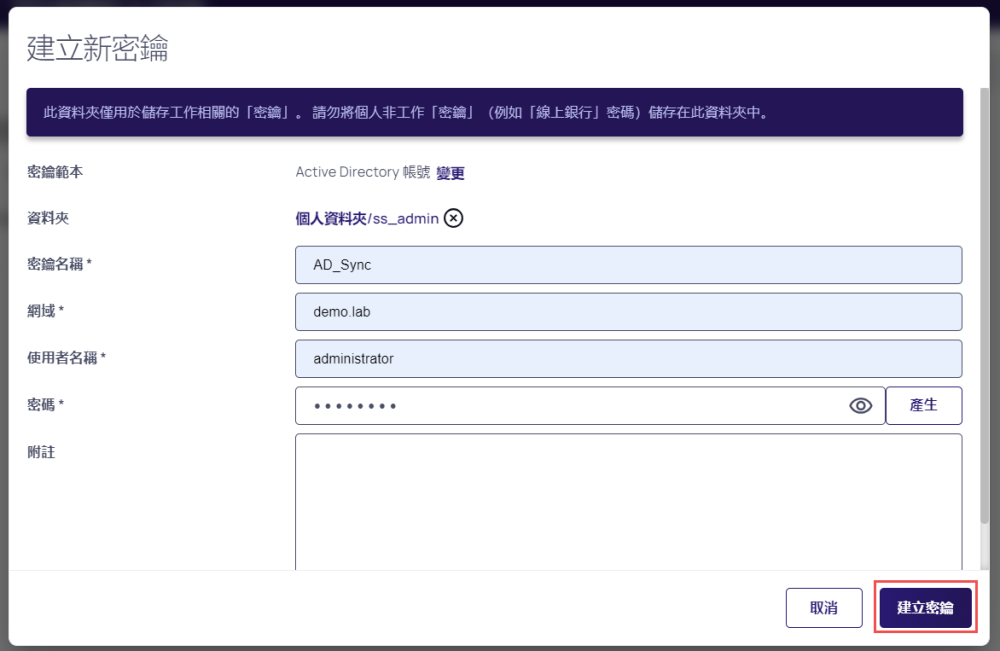

3. 勾選:作用中 > 點擊:建立新密鑰。

4. 選擇密鑰範本:Active Directory 帳號。

5. 填寫資訊後,點擊:建立密鑰。

6. 點擊:驗證&儲存。

7. 選擇同步群組。

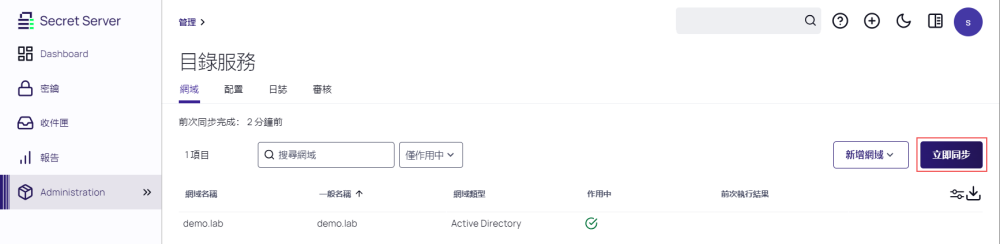

8. 點擊:立即同步。

9. 建立完成,如果有 AD 有更新,在排程時間之前要立即同步,可以點擊:立即同步。

10. 顯示前次執行結果,增加了5名群組成員。

11. 導覽列:Administration 管理 > 使用者、角色、存取權 > 目錄服務 > 配置 > 將使用者帳戶選項,更改為:使用者狀態鏡映 Active Directory(自動)。這是最常用的選項,表示使用者在 Active Directory 中處於的任何狀態(啟用/停用)都會複製到 Secret Server 中。

12. 也可使用者管理頁面,查看所有使用者。

建立新密鑰

依據不同密鑰範本,需填寫相對應的欄位,其中 Secret Name 密鑰名稱是都會有的。

Secret Name 密鑰名稱:是使用者會看到的名稱,為 Friendly Name 可以自由命名,建議可以命名成設備名稱、用途、連線帳號、或容易辨識的名稱。

Note

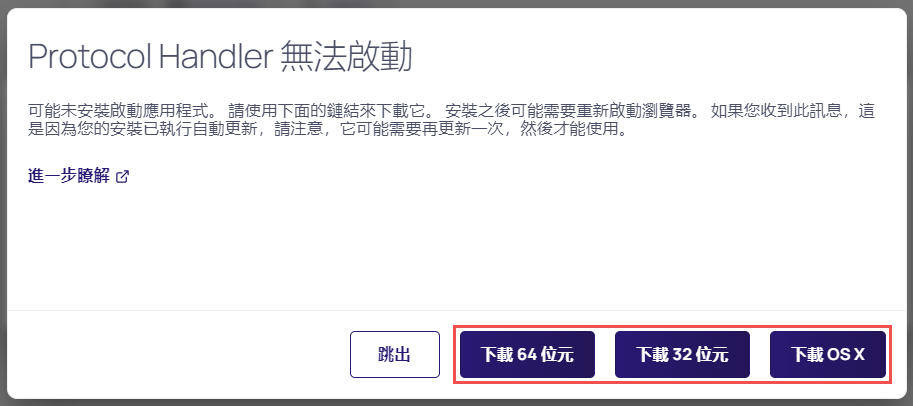

如果是第一次連線到 Secret Server,系統會跳出安裝 Delinea Protocol Handler 協定處理程序,選擇相對應的系統選項並進行安裝。

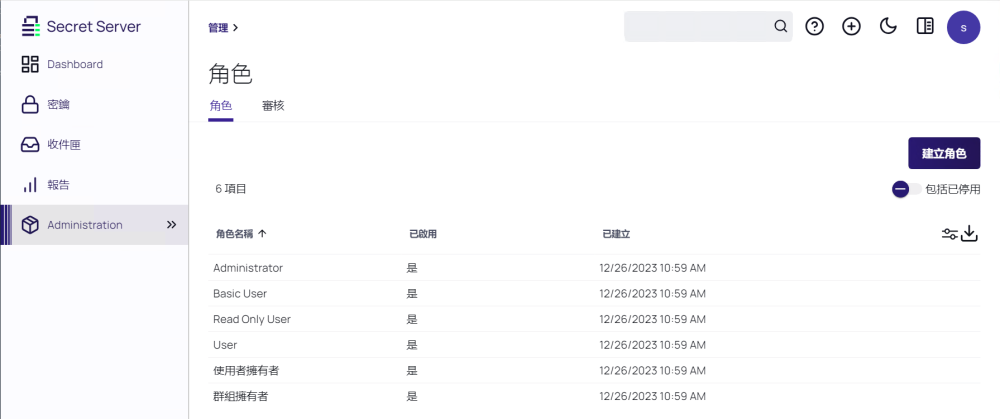

角色

簡單介紹角色功能介面,本篇沒有要更動的角色,快速帶過。

導覽列:Administration 管理 > 使用者、角色、存取權 > 角色。即可新增、查詢、修改、刪除使用者的角色、或角色的存取權設定。

也可建立自定義的角色。

自訂 Secret 密鑰資料夾結構

簡單快速地建立跨平台、跨部門、統一組織等,自訂最符合您需求的特權帳號管理結構。

導覽列:Secret 密鑰 > 可以透過上方的新增資料夾圖示、或是於資料夾處點擊右鍵,修改存放 Secret 的資料夾結構。

設定 Secret 密鑰資料夾

1. 導覽列:Secret 密鑰 > 點選:Secret 密鑰資料夾,右鍵:編輯資料夾 > 權限 > 編輯。

2. 新增一名具有檢視資料夾權限、檢視密鑰權限的使用者。

Secret Policy 密鑰原則

在 Secret Server 中,對於所建立或匯入的 Secret 密鑰資訊安全設定非常重要。雖然可以針對每個單獨的 Secret 密鑰進行安全設定,但在管理大量 Secret 密鑰時,這種方法將無法進行擴展。

因此,可以透過建立 Secret Policy 密鑰原則,這些原則定義了一系列安全設定。當原則建立後,就可以使用於 Secret 資料夾或 Secret 密鑰,來確保組織中不同類型的 Secret 密鑰都遵循一致的安全標準。

以下是可以在Secret Template機密範本中控制的設定:

| Site | Custom Check Out Interval (Minutes) |

| Enable Requires Approval for Access | Request Access Workflow |

| Editors also Require Approval | Require Comment |

| Enable Session Recording | Web Launcher requires Incognito Mode |

| Require Check Out | Owners and Approvers also Require Approval |

| Request Access Approvers | Hide Launcher Password |

建立 Secret Policy 密鑰原則

1. 導覽列:Administration 管理 > 動作 > 核心動作 > Secret Policy 密鑰原則。

2. 點擊:新增。

3. 輸入資訊、建立 Secret Policy 密鑰原則 > 點擊:儲存。

4. 點擊:建立好的 Secret Policy 密鑰原則。

5. 點擊:安全性 > 更改設定如下 > 儲存。

6. 系統會顯示將更新的 Secret 資料夾和 Secret 密鑰的數量 > 點擊:確定。因為本次沒有任何內容需要更新,所以數量顯示0,並且會立即完成。

指派 Secret Policy 密鑰原則

1. 選擇 Secret 資料夾,右鍵:編輯資料夾 > 概觀 > Secret Policy 密鑰原則,點擊:編輯。

2. 就可以選取建立好的 Secret Policy 密鑰原則。

Google

Google